菜鸟脱壳之脱壳的(谁有关于脱壳简单易学一点的教程)

1.谁有关于脱壳简单易学一点的教程

者: 飞舞的T恤 来源: / 菜鸟手动脱Armadillo CopyMem-ll +Debug-Blocker壳全过程,超详细。

【使用 工具 】 Ollydbg,Loadpe,Imprec1.6F 【脱壳平台】 Win 2K 【 软件 名称】 按键精灵3 V3.11 【加壳方式】 Armadillo 3.00a - 3.60 -> Silicon Realms Toolworks 【保护方式】 Armadillo CopyMem-ll +Debug-Blocker 【脱壳人】飞舞的T恤 -------------------------------------------------------------------------------- 【脱壳内容】 小弟第一次手动脱壳就碰上了Armadillo CopyMem-ll +Debug-Blocker难缠的东东,所以整理了一下两个星期来脱Armadillo CopyMem-ll +Debug-Blocker的全过程,希望能给第一次脱Armadillo CopyMem-ll +Debug-Blocker 新手 们一点帮助,始大家少走点弯路(我的弯路走了不少)。 小弟第一次脱壳,本来想从简单的壳开始学习的,可像什么upx、aspack等壳都有 工具 脱,弄的一点兴趣都没有了(本来脱壳就是想在朋友面前炫一下,有 工具 脱的壳当然没有挑战性了)。

这时忽然发现N久(多久记不到了,反正刚出我就下了,一直没用)前放在咱 电脑 里的按键精灵3 v3.11,哈哈,小样就从你入手当我脱壳的 入门 学习吧。 用PEiD.exe一看是Armadillo的壳,运行程序发现进程里有两个按键精灵3.exe,哈哈Armadillo 双进程标准壳。

在这之前我先看了weiyi75、fly、csjwaman等大大们的双进程标准壳的脱文。最过选择了照着weiyi75大大的脱文《爱的中 体验 之Armadillo3.x双进程之Mr.Captor》按步就搬的开脱了。

主要是weiyi75[Dfcg]的脱文里的脱法简单易学,对我这个 新手 来说比较直观简便。 OD载入程序,插件自动隐藏OD,忽略所有异常。

00485000 按> $Content$nbsp; 60 pushad //外壳入口 00485001 . E8 00000000 call 按键精灵.00485006 00485006 $Content$nbsp; 5D pop ebp 00485007 . 50 push eax 00485008 . 51 push ecx 00485009 . EB 0F jmp short 按键精灵.0048501A 。

命令行下断点 BP OpenMutexA,F9运行。

中断 77E6C503 K> 55 push ebp 77E6C504 8BEC mov ebp,esp 77E6C506 51 push ecx 77E6C507 51 push ecx 77E6C508 837D 10 00 cmp dword ptr ss:[ebp+10],0 77E6C50C 56 push esi 77E6C50D 0F84 4AB90200 je KERNEL32.77E97E5D 。

2.加壳,脱壳,都有什么基本常识

在一些计算机软件里也有一段专门负责保护软件不被非法修改或反编译的程序。它们一般都是先于程序运行,拿到控制权,然后完成它们保护软件的任务。就像动植物的壳一般都是在身体外面一样理所当然(但后来也出现了所谓的“壳中带籽”的壳)。由于这段程序和自然界的壳在功能上有很多相同的地方,基于命名的规则,大家就把这样的程序称为“壳”了。就像计算机病毒和自然界的病毒一样,其实都是命名上的方法罢了。

从功能上抽象,软件的壳和自然界中的壳相差无几。无非是保护、隐蔽壳内的东西。而从技术的角度出发,壳是一段执行于原始程序前的代码。原始程序的代码在加壳的过程中可能被压缩、加密……。当加壳后的文件执行时,壳-这段代码先于原始程序运行,他把压缩、加密后的代码还原成原始程序代码,然后再把执行权交还给原始代码。 软件的壳分为加密壳、压缩壳、伪装壳、多层壳等类,目的都是为了隐藏程序真正的OEP(入口点,防止被破解)。关于“壳”以及相关软件的发展历史请参阅吴先生的《一切从“壳”开始》。

3.程序的破解和脱壳该怎么学

下面来介绍一个检测壳的软件 PEID v0.92 这个软件可以检测出 450种壳 新版中增加病毒扫描功能,是目前各类查壳工具中,性能最强的。

另外还可识别出EXE文件是用什么语言编写的VC++、Delphi、VB或Delphi等。 支持文件夹批量扫描 我们用PEID对easymail.exe进行扫描 找到壳的类型了 UPX 0.89.6 - 1.02 / 1.05 - 1.24 -> Markus & Laszlo 说明是UPX的壳 下面进行 步骤2 脱壳 对一个加了壳的程序,去除其中无关的干扰信息和保护限制,把他的壳脱去,解除伪装,还原软件本来的面目。

这个过程就叫做脱壳。 脱壳成功的标志 脱壳后的文件正常运行,功能没有损耗。

还有一般脱壳后的文件长度都会大于原文件的长度。 即使同一个文件,采用不同的脱壳软件进行脱壳,由于脱壳软件的机理不通,脱出来的文件大小也不尽相同。

关于脱壳有手动脱壳和自动脱壳 自动脱壳就是用专门的脱壳机脱 很简单 按几下就 OK了 手动脱壳相对自动脱壳 需要的技术含量微高 这里不多说了 UPX是一种很老而且强大的壳 不过它的脱壳机随处就能找到 UPX本身程序就可以通过 UPX 文件名 -d 来解压缩 不过这些需要的 命令符中输入 优点方便快捷 缺点DOS界面 为了让大家省去麻烦的操作 就产生了一种叫 UPX SHELL的外壳软件 UPX SHELL v3.09 UPX 外壳程序! 目的让UPX的脱壳加壳傻瓜化 注:如果程序没有加壳 那么我们就可以省去第二步的脱壳了,直接对软件进行分析了。 脱完后 我们进行 步骤3 运行程序 尝试注册 获取注册相关信息 通过尝试注册 我们发现一个关键的字符串 “序列号输入错误” 步骤4 反汇编 反汇编一般用到的软件 都是 W32Dasm W32dasm对于新手 易于上手 操作简单 W32Dasm有很多版本 这里我推荐使用 W32Dasm 无极版 我们现在反汇编WebEasyMail的程序文件easymail.exe 然后看看能不能找到刚才的字符串 步骤5 通过eXeScope这个软件来查看未能在w32dasm中正确显示的字符串信息 eXeScope v6.50 更改字体,更改菜单,更改对话框的排列,重写可执行文件的资源,包括(EXE,DLL,OCX)等。

是方便强大的汉化工具,可以直接修改用 VC++ 及 DELPHI 编制的程序的资源,包括菜单、对话框、字符串表等 新版可以直接查看 加壳文件的资源 我们打开eXeScope 找到如下字串符 122,"序列号输入错误 " 123,"恭喜您成为WebEasyMail正式用户中的一员! " 124,注册成功 125,失败 重点是122 步骤6 再次返回 w32dasm * Possible Reference to String Resource ID=00122: "?鲹e?" 但是双击后 提示说找不到这个字串符 不是没有 是因为 "?鲹e?"是乱码 w32dasm对于中文显示不是太好 毕竟不是国产软件 先把今天会用到的汇编基本指令跟大家解释一下 mov a,b ;把b的值赋给a,使a=b call :调用子程序 ,子程序以ret结为 ret :返回主程序 je或jz :若相等则跳转 jne或jnz :若不相等则跳转 push xx:xx 压栈 pop xx:xx 出栈 栈,就是那些由编译器在需要的时候分配,在不需要的时候自动清楚的变量的存储区。里面的变量通常是局部变量、函数参数等。

我们搜索 Possible Reference to String Resource ID=00122 因为对E文支持很好 我们来到了 * Referenced by a (U)nconditional or (C)onditional Jump at Address: |:00406F17(C) //跳转来自 406F17 | * Possible Reference to String Resource ID=00125: "1%" | :004070DD 6A7D push 0000007D :004070DF 8D4C2410 lea ecx, dword ptr [esp+10] :004070E3 E8F75A1200 call 0052CBDF * Possible Reference to String Resource ID=00122: "?鲹e?" | :004070E8 6A7A push 0000007A :004070EA 8D4C2408 lea ecx, dword ptr [esp+08] :004070EE E8EC5A1200 call 0052CBDF 我们来到 :00406F01 8B876C080000 mov eax, dword ptr [edi+0000086C]这里是对 :00406F07 8B4C2408 mov ecx, dword ptr [esp+08] :00406F0B 50 push eax//这两个eax和ecx入栈就比较让我们怀疑了 :00406F0C 51 push ecx//产生注册码 :00406F0D E8AE381100 call 0051A7C0//这CALL里对注册位应该会有设置 :00406F12 83C40C add esp, 0000000C :00406F15 85C0 test eax, eax// 检测注册位 :00406F17 0F85C0010000 jne 004070DD //不存在注册位 就会跳到4070DD就会出现那个错误的字串符了 我们记住406F01这个地址 接着进行下一步 步骤7 这一步我们进行的是调试 用到的软件是ollydbg 好了我们找到了 注册码0012AF04 00FD4A10 ASCII "" 但是这个并不是我们的主要目的 我们还要做出属于自己的注册机 相信这个是很多人梦寐以求的事情 步骤8 制作注册机 注册机我们需要的是一个KEYMAKE的软件 因为2.0是演示版而且停止更新了 所以我们用1.73版 做一个内存注册机 需要下面几个资料 中断地址:406F0C 中断次数:1 第一字节:51 指令长度:1 好了 一个完美的注册机 就产生了。

4.金蝉脱壳的知识原理

金蝉脱壳 【拼音】 jīn chán tuō qiào 【出处】 元·关汉卿《谢天香》第二折:”便使尽些伎俩,千愁断我肚肠,觅不的个金蝉脱壳这一个谎。”

蝉变为成虫时要脱去一层壳。比喻用计脱身,使人不能及时发觉。

【例子】 如今便赶着躲了,料也躲不及,少不得要使个“~”的法子。(清·曹雪芹《红楼梦》第二十七回) 【三十六计】 存其形,完其势①;友不疑,敌不动。

巽而止蛊②。【注释】 ①存其形,完其势,保存阵地已有的战斗形貌,进一步完备继续战斗的各种态势。

②巽而止蛊:语出《易经.蛊》卦。蛊,卦名。

本卦为异卦相叠(巽下艮上)。本卦上卦为艮为山为刚,为阳卦;巽为风为柔,为阴势。

故“蛊”的卦象是“刚上柔下”,意即高山沉静,风行于山下,事可顺当。又,艮在上卦,为静;巽为下卦,为谦逊,故说“谦虚沉静”,“弘大通泰”是天下大治之象。

此计引本卦《彖》辞:“巽而止,蛊。”其意是我暗中谨慎地实行主力转移,稳住敌人,我则乘敌不惊疑之际脱离险境,就可安然躲过战乱之危。

“蛊”,意为顺事。 【按语】 共友击敌,坐观其势。

尚另有一敌,则须去而存势。则金蝉脱壳者,非徒走也,盖为分身之法也。

故大军转动.而旌旗金鼓,俨然原阵,使敌不敢动,友不生疑,待己摧他敌而返,而友敌始知,或犹且不如。然则金蝉脱壳者,在对敌之际,而抽精锐以袭别阵也。

如:诸墓亮卒于军,司马懿追焉,姜维令仪反旗鸣鼓,若向懿者,懿退,于是仪结营而去。檀道济被围,乃命军士悉甲,身自(白)服乘舆徐出外围,魏惧有伏,不敢逼,乃归。

【解析】 认真分析形势,准确作出判断,摆脱敌人,转移部队,决不是消极逃胞,一走了事,而应该是一种分身术,要巧妙地暗中调走精锐部队去袭击别处的敌人。但这种调动要神不知,鬼不觉,极其隐蔽。

因此,一定要把假象造得有逼真的效果。转移时,依然要旗帜招展,战鼓隆隆,好象仍然保持着原来的阵势,这样可以使敌军不敢动,友军不怀疑。

檀道济在被敌人围困时,竟然能带着武装士兵,自己穿着显眼的白色服装,坐在车上,不慌不忙地向外围进发。敌军见此,以为檀道济设有伏兵,不敢逼近,让檀道济安然脱离围困。

檀道济此计,险中有奇,使敌人被假象迷惑,作出了错误的判断。【探源】 金蝉脱壳的本意是:寒蝉在蜕变时,本体脱离皮壳而走,只留下蝉蜕还挂在枝头。

此计用于军事,是指通过伪装摆脱敌人,撤退或转移,以实现我方的战略目标的谋略。稳住对方,撤退或转移,决不是惊慌失措,消极逃跑,而是保留形式,抽走内容,稳住对方,使自己脱离险境,达到己方战略目标,己方常常可用巧妙分兵转移的机会出击另一部分敌人。

三国时期,诸葛亮六出祁山,北伐中原,但一直未能成功,终于在第六次北伐时,积劳成疾,在五丈原病死于军中。为了不使蜀军在退回汉中的路上遭受损失,诸葛亮在临终前向姜维密授退兵之计。

姜维遵照诸葛亮的吩咐,在诸葛亮死后,秘不发丧,对外严密封锁消息。他带着灵柩,秘密率部撤退。

司马懿派部队跟踪追击蜀军。姜维命工匠仿诸葛亮摸样,雕了一个木人,羽扇纶巾,稳坐车中。

并派杨仪率领部分人马大张旗鼓,向魏军发动进攻。魏军远望蜀军,军容整齐,旗鼓大张,又见诸葛亮稳坐车中,指挥若定,不知蜀军又耍什么花招,不敢轻举妄动。

司马懿一向知道诸葛亮“诡计多端”,又怀疑此次退兵乃是诱敌之计,于是命令部队后撤,观察蜀军动向。姜维趁司马懿退兵的大好时机,马上指挥主力部队,迅速安全转移,撤回汉中。

等司马懿得知诸葛亮已死,再进兵追击,为时已晚。【故事】 宋朝开禧年间,金兵屡犯中原。

宋将毕再遇与金军对垒,打了几次胜仗。金兵又调集数万精锐骑兵,要与宋军决战。

此时,宋军只有几千人马,如果与金军决战,必败无疑。毕再遇为了保存实力,准备暂时撤退。

金军已经兵临城下,如果知道宋军撤退,肯定会追杀。那样,宋军损失一定惨重。

毕再遇苦苦思索如何蒙蔽金兵,转移部队。这对,只听帐外,马蹄声响,毕再遇受到启发,计上心来。

他暗中作好撤退部署,当天半夜时分,下令兵士擂响战鼓,金军听见鼓响,以为宋军趁夜劫营,急忙集合部队,准备迎战。哪知只听见宋营战鼓隆隆,却不见一个宋兵出城。

宋军连续不断地击鼓,搅得金兵整夜不得休息。金军的头领似有所悟:原来宋军采用疲兵之计,用战鼓搅得我们不得安宁。

好吧,你擂你的鼓,我再也不会上你的当。宋营的鼓声连续响了两天两夜,金兵根本不予理会。

到了第三天,金兵发现,宋营的鼓声逐渐微弱,金军首领断定宋军已经疲惫,就派军分几路包抄,小心翼翼靠近宋营,见宋营毫无反应。金军首领一声令下,金兵蜂踊而上,冲进宋营,这才发现宋军已经全部安全撤离了。

原来毕再遇使了“金蝉脱壳”之计。他命令兵士将数十只羊的后腿捆好绑在树上,使倒悬的羊的前腿拼命蹬踢,又在羊腿下放了几十面鼓,羊腿拼命蹬踢,鼓声隆隆不断。

毕再遇用“悬羊击鼓“的计策迷惑了敌军,利用两天的时间安全转移了。

5.怎么手动脱壳

手动脱壳就是不借助自动脱壳工具,而是用动态调试工具SOFTICE或TRW2000来脱壳。

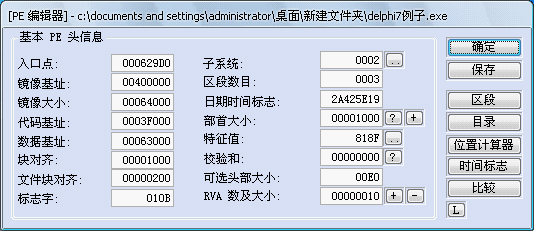

这课谈谈一些入门方面的知识,如要瞭解更深的脱壳知识,请参考《脱壳高级篇》这课。 工具 *调试器:SoftICE 、TRW2000 *记忆体抓取工具:Procdump等; *十六进位工具:Hiew、UltraEdit、Hex Workshop等; *PE编辑工具: Procdump、PEditor等; 名词概念 ★PE文件:Microsoft设计了一种新的档格式Portable Executable File Format(即PE格式),该格式应用於所有基於Win32的系统:Windows NT、Windows 2000、Win32s及Windows 95/98。

★基址(ImageBase ):是指装入到记忆体中的EXE或DLL程式的开始位址,它是Win32中的一个重要概念。 在Windows NT中,缺省的值是10000h;对於DLLs,缺省值为400000h。

在Windows 95中,10000h不能用来装入32位的执行档,因为该位址处於所有进程共用的线性位址区域,因此Microsoft将Win32可执行档的缺省基底位址改变为400000h。 ★RVA:相对虚拟位址(Relative Virual Address),是某个项相对於档映象位址的偏移。

例如:装载程式将一个PE档装入到虚拟位址空间中,从10000h开始的记忆体中,如果PE中某个表在映射中的起始地址是10464h,那麽该表的RVA就是464h。虚拟位址(RVA)=偏移位址+基址(ImageBase ) ★Entry Point:入口点,就是程式在完成了对原程式的还原后,开始跳转到刚还原的程式执行,此时的位址就是入口点的值。

2、步骤 ★确定壳的种类 一般拿到软体后,可用工具FileInfo、gtw、TYP32等侦测文件类型的工具来看看是何种壳,然后再采取措施。 ★入口点(Entry Point)确定 对初学者来说定位程式解壳后的入口点确定较难,但熟练后,入口点查找是很方便的。

决大多数 PE 加壳程式在被加密的程式中加上一个或多个段。 所以看到一个跨段的 JMP 就有可能是了。

如:UPX 用了一次跨段的 JMP , ASPACK 用了两次跨段的 JMP 。 这种判断一般是跟踪分析程式而找到入口点,如是用TRW2000也可试试命令:PNEWSEC,它可让TRW2000中断到入口点上。

PNEWSEC:执行直到进入一个 PE 程式记忆体的新的 section时产生中断点。(如不懂,以后到脱壳高级篇自会明白) 另外也可用D.boy的冲击波2000,它能轻易的找到任何加密壳的入口点, ★dump取记忆体己还原档 找到入口点后,在此处可以用 Procdump的FULL DUMP功能来抓取记忆体中整个档, 如是用TRW2000也可用命令: makepe命令含义:从记忆体中整理出一个指令名称的PE格式的exe档, 当前的 EIP 将成为新的程式入口,生成档的 Import table 已经重新生成过了。

生成的PE档可执行任何平台和微机上。 pedump命令含义:将PE档的记忆体映射直接映射到指定的档里。

生成的档只能在本机执行,不能在其他系统平台或微机执行。 ★修正刚dump取的档 如是用 Procdump的FULL DUMP功能脱壳的档,要用 Procdump或PEditor等PE编辑工具修正入口点(Entry Point)。

6.请高手教我手动脱壳

常用脱壳工具:

1.文件分析工具(侦测壳的类型):Fi,GetTyp,peid,pe-scan,

2.OEP入口查找工具:SoftICE,TRW,ollydbg,loader,peid

3.dump工具:IceDump,TRW,PEditor,ProcDump32,LordPE

4.PE文件编辑工具PEditor,ProcDump32,LordPE

5.重建Import Table工具:ImportREC,ReVirgin

6.ASProtect脱壳专用工具:Caspr(ASPr V1.1-V1.2有效),Rad(只对ASPr V1.1有效),loader,peid

(1)Aspack: 用的最多,但只要用UNASPACK或PEDUMP32脱壳就行了

(2)ASProtect+aspack:次之,国外的软件多用它加壳,脱壳时需要用到SOFTICE+ICEDUMP,需要一定的专业知识,但最新版现在暂时没有办法。

(3)Upx: 可以用UPX本身来脱壳,但要注意版本是否一致,用-D 参数

(4)Armadill: 可以用SOFTICE+ICEDUMP脱壳,比较烦

(5)Dbpe: 国内比较好的加密软件,新版本暂时不能脱,但可以破解

(6)NeoLite: 可以用自己来脱壳

(7)Pcguard: 可以用SOFTICE+ICEDUMP+FROGICE来脱壳

(8)Pecompat: 用SOFTICE配合PEDUMP32来脱壳,但不要专业知识

(9)Petite: 有一部分的老版本可以用PEDUMP32直接脱壳,新版本脱壳时需要用到SOFTICE+ICEDUMP,需要一定的专业知识 。

(10)WWpack32: 和PECOMPACT一样其实有一部分的老版本可以用PEDUMP32直接脱壳,不过有时候资源无法修改,也就无法汉化,所以最好还是用SOFTICE配合 PEDUMP32脱壳

我们通常都会使用Procdump32这个通用脱壳软件,它是一个强大的脱壳软件,他可以解开绝大部分的加密外壳,还有脚本功能可以使用脚本轻松解开特定外壳的加密文件。另外很多时候我们要用到exe可执行文件编辑软件ultraedit。我们可以下载它的汉化注册版本,它的注册机可从网上搜到。ultraedit打开一个中文软件,若加壳,许多汉字不能被认出 ultraedit打开一个中文软件,若未加壳或已经脱壳,许多汉字能被认出 ultraedit可用来检验壳是否脱掉,以后它的用处还很多,请熟练掌握例如,可用它的替换功能替换作者的姓名为你的姓名注意字节必须相等,两个汉字替两个,三个替三个,不足处在ultraedit编辑器左边用00补。

常见的壳脱法:

1.aspack壳 脱壳可用unaspack或caspr 1.unaspack ,使用方法类似lanuage,傻瓜式软件,运行后选取待脱壳的软件即可. 缺点:只能脱aspack早些时候版本的壳,不能脱高版本的壳 2.caspr第一种:待脱壳的软件(如aa.exe)和caspr.exe位于同一目录下,执行windows起始菜单的运行,键入 caspr aa.exe脱壳后的文件为aa.ex_,删掉原来的aa.exe,将aa.ex_改名为aa.exe即可。使用方法类似fi 优点:可以脱aspack任何版本的壳,脱壳能力极强缺点:Dos界面。第二种:将aa.exe的图标拖到caspr.exe的图标上***若已侦测出是aspack壳,用unaspack脱壳出错,说明是aspack高版本的壳,用caspr脱即可。

2.upx壳 脱壳可用upx待脱壳的软件(如aa.exe)和upx.exe位于同一目录下,执行windows起始菜单的运行,键入upx -d aa.exe。

3.PEcompact壳 脱壳用unpecompact 使用方法类似lanuage傻瓜式软件,运行后选取待脱壳的软件即可。

4.procdump 万能脱壳但不精,一般不要用 使用方法:运行后,先指定壳的名称,再选定欲脱壳软件,确定即可脱壳后的文件大于原文件由于脱壳软件很成熟,手动脱壳一般用不到。

7.怎么手动脱壳

手动脱壳就是不借助自动脱壳工具,而是用动态调试工具SOFTICE或TRW2000来脱壳。

这课谈谈一些入门方面的知识,如要瞭解更深的脱壳知识,请参考《脱壳高级篇》这课。 工具 *调试器:SoftICE 、TRW2000 *记忆体抓取工具:Procdump等; *十六进位工具:Hiew、UltraEdit、Hex Workshop等; *PE编辑工具: Procdump、PEditor等; 名词概念 ★PE文件:Microsoft设计了一种新的档格式Portable Executable File Format(即PE格式),该格式应用於所有基於Win32的系统:Windows NT、Windows 2000、Win32s及Windows 95/98。

★基址(ImageBase ):是指装入到记忆体中的EXE或DLL程式的开始位址,它是Win32中的一个重要概念。 在Windows NT中,缺省的值是10000h;对於DLLs,缺省值为400000h。

在Windows 95中,10000h不能用来装入32位的执行档,因为该位址处於所有进程共用的线性位址区域,因此Microsoft将Win32可执行档的缺省基底位址改变为400000h。 ★RVA:相对虚拟位址(Relative Virual Address),是某个项相对於档映象位址的偏移。

例如:装载程式将一个PE档装入到虚拟位址空间中,从10000h开始的记忆体中,如果PE中某个表在映射中的起始地址是10464h,那麽该表的RVA就是464h。虚拟位址(RVA)=偏移位址+基址(ImageBase ) ★Entry Point:入口点,就是程式在完成了对原程式的还原后,开始跳转到刚还原的程式执行,此时的位址就是入口点的值。

2、步骤 ★确定壳的种类 一般拿到软体后,可用工具FileInfo、gtw、TYP32等侦测文件类型的工具来看看是何种壳,然后再采取措施。 ★入口点(Entry Point)确定 对初学者来说定位程式解壳后的入口点确定较难,但熟练后,入口点查找是很方便的。

决大多数 PE 加壳程式在被加密的程式中加上一个或多个段。 所以看到一个跨段的 JMP 就有可能是了。

如:UPX 用了一次跨段的 JMP , ASPACK 用了两次跨段的 JMP 。 这种判断一般是跟踪分析程式而找到入口点,如是用TRW2000也可试试命令:PNEWSEC,它可让TRW2000中断到入口点上。

PNEWSEC:执行直到进入一个 PE 程式记忆体的新的 section时产生中断点。(如不懂,以后到脱壳高级篇自会明白) 另外也可用D.boy的冲击波2000,它能轻易的找到任何加密壳的入口点, ★dump取记忆体己还原档 找到入口点后,在此处可以用 Procdump的FULL DUMP功能来抓取记忆体中整个档, 如是用TRW2000也可用命令: makepe命令含义:从记忆体中整理出一个指令名称的PE格式的exe档, 当前的 EIP 将成为新的程式入口,生成档的 Import table 已经重新生成过了。

生成的PE档可执行任何平台和微机上。 pedump命令含义:将PE档的记忆体映射直接映射到指定的档里。

生成的档只能在本机执行,不能在其他系统平台或微机执行。 ★修正刚dump取的档 如是用 Procdump的FULL DUMP功能脱壳的档,要用 Procdump或PEditor等PE编辑工具修正入口点(Entry Point)。

相关推荐

声明:本网站尊重并保护知识产权,根据《信息网络传播权保护条例》,如果我们转载的作品侵犯了您的权利,请在一个月内通知我们,我们会及时删除。

蜀ICP备2020033479号-4 Copyright © 2016 学习鸟. 页面生成时间:3.146秒